پروژه ایران

: مدت زیادی هست که همگی میدونیم آلودگی سایبری در ایران به قدری زیاده که در بعضی موارد، رتبه اول در دنیا رو به خودش اختصاص داده [1]. هفته پیش، این آلودگی ها کار دست من داد و با جواد تصمیم گرفتیم یک بررسی خیلی کوتاه (در حد یک پروژه آخر هفته) روی این موضوع داشته باشیم.

سه شنبه ۱۵ اسفند ۱۴۰۲ ساعت ۱۸:۳۹

کد مطلب : 416933

منبع : ویرگول

نگاهی به حملات و آلودگیهای سایبری در ایران

محسن طهماسبی

آلودگی و حملات سایبری در ایران به روایت گزارش ها

طی سال های گذشته من تحقیقاتی رو روی بدافزار های عمدتا اندرویدی انجام دادم [2][3][4] که بیانگر اوضاع در ایران هست، اما گستردگی آلودگی در ایران به خوبی در گزارشات خارجی هم نمایان هست؛ از گزارش کلادفلر درباره نوع ترافیک از مبدا ایران [5] (که هنوز به طور دقیق دلیلش مشخص نیست) تا رتبه یک ایران در آلودگی بدافزار های موبایلی [1].

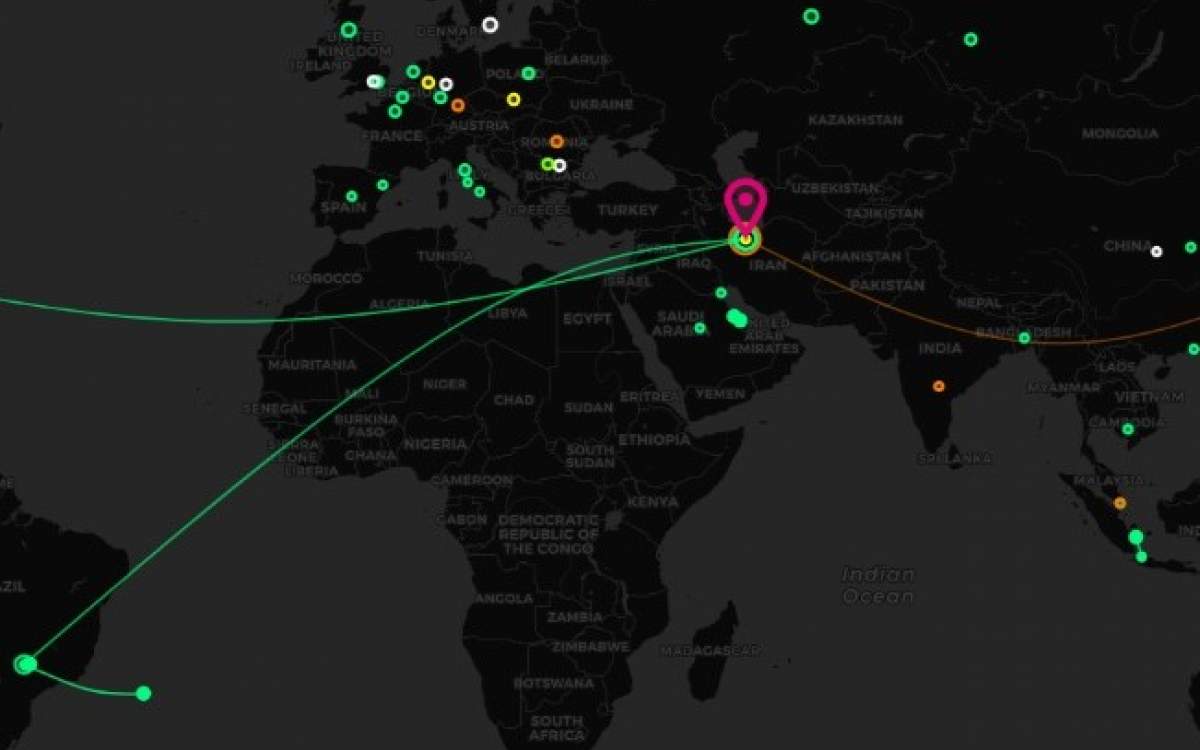

گزارش رادار کلادفلر از ترافیک مبدا ایران

دود این آلودگی فقط به چشم خود کاربر نمیره، بلکه ممکنه باعث حملاتی از سیستم آلوده کاربر بشه که هم حجم اینترنت رو تلف میکنه، هم به شبکه فشار میاره و هم باعث فشار به زیرساخت مقصد حمله میشه. بدتر از اون، در مواردی آلودگی های اینچنینی باعث لو رفتن اطلاعات حساس و هک شدن یک سازمان میشه، مثلا این یکی از احتمالات درباره شیوه هک اسنپ فود هست [6].

تصویری از اطلاعات دزدیده شده از سیستم آلوده کارمند اسنپ فود [6]

اما موردی که کمتر در اخبار و فضای عمومی بهش پرداخته میشه، هک شدن دستگاه هایی به جز گوشی و PC و سرور هست. به طور دقیق تر، طی سال های اخیر تهدیدات فراوانی علیه دستگاه های اینترنت اشیا (IoT) و چیز هایی مثل دوربین های آنلاین و مودم ها ایجاد شده، چرا که این دستگاه ها لزوما امن طراحی نشدن، دائما به اینترنت متصل هستن و به ندرت آپدیت میشن. در ادامه خواهیم دید که بر خلاف تصور خیلی ها، این حملات و آلودگی ها در ایران رواج دارن.

شیوه انجام تحقیق

در این تحقیق ما از روش های مختلفی استفاده کردیم: دو هانی پات [7] بزرگ در دو دیتاسنتر ایرانی، یک سنسور اینترنتی passive روی شبکه خانگی من، اسکنر ها و کرالر های اینترنتی و منابع Threat intelligence آزاد.اطلاعات حاصل از این روش ها تجمیع و آنالیز شدن و موارد قابل توجه، بعد از تحقیق بیشتر در این پست ذکر شدن. بدیهی هست که این یک پروژه بسیار کوچیک با زمان، منابع و اطلاعات بسیار کم هست، اگرچه موارد جالبی در همین مقیاس یافت شده. بریم سراغ اصل مطلب!

آلودگی سایت ها و حمله به کاربران

طی این تحقیق به سایت های ایرانی بسیاری (خصوصا وردپرسی) برخوردیم که به دلیل ضعف های امنیتی مثل استفاده از پلاگین های آسیب پذیر یا کرکی، به بدافزار های PHP آلوده شده بودن. این بدافزار ها به راحتی قابل حذف نیستن و با تزریق خودشون به بخش های مختلف سایت آلوده، از حذف کامل جلوگیری میکنن.در یک نمونه خاص به بدافزاری برخوردیم [8] که یکی از سایت های ایرانی مشهور رو آلوده کرده بود و با یک صفحه جعلی آپدیت مرورگر، کاربر بازدید کننده رو برای دانلود یک بدافزار ویندوزی فریب می داد. با بررسی بیشتر مشخص شد که این بدافزار ویندوزی احتمالا از انواع تروجان RedLine Stealer هست [9].

نکته جالب درباره این بدافزار، Malware as a Service بودنش هست؛ به این معنی که این تروجان به همراه ابزار و حتی زیرساخت لازمش به هکر ها فروخته میشه و هکر ها با روش های مختلف، کاربران رو به این تروجان آلوده میکنن تا بدون دغدغه های فنی مدیریت زیرساخت، اطلاعات کاربران رو بدزدن و از طریق سیستم اون ها حملاتی رو انجام بدن.

گراف ارتباطات بدافزار

کمپین های گسترده بدافزار های بانکی

چند وقت پیش گزارشی از Zimperium منتشر شد درباره بدافزار های بانکی در ایران [10] و خوبه که اینجا هم بهش اشاره کنم.بدافزار های بانکی ایرانی نسبت به چند سال پیش، بسیار پیشرفته تر شدن. این بدافزار ها که عموما خودشون رو جای موبایل بانک ها یا برنامه های کاربردی اندرویدی جا میزنن، با شنود پیامک های بانکی یا گرفتن اطلاعات ورود به موبایل بانک کاربر، حساب قربانی رو خالی میکنن. طبق بررسی های Zimperium این گروه های هکری هر روز پیشرفته و گسترده تر میشن. مطابق سنت همیشگی بدافزار های ایرانی، C&C این بدافزار ها یا کلا روی تلگرام هست یا حداقل یک اینترفیس تلگرامی مشابه نمونه زیر داره.

طبق بررسی چند سال پیش من، عموم این بدافزار ها داخل تلگرام پخش میشن و توصیه میشه کلا از تلگرام هیچگونه برنامه اندرویدی نصب نکنید. با توجه به تغییرات و پیشرفت بدافزار های ایرانی طی سال های اخیر، بررسی و شکار این تهدیدات میتونه نتایج جالبی داشته باشه.

حملات متداول SMS Bombing در ایران

این حمله در ایران نسبتا متداول هست و ممکنه خودتون یا یکی از اطرافیانتون قربانی این حمله بوده باشید. در این حمله، برای قربانی از تعداد زیادی سایت، پیامک احراز هویت و ورود میاد. گاها تعداد این پیامک ها به ده ها SMS در دقیقه میرسه که باعث ترس در قربانی میشه. این نوع حملات هیچ خطر امنیتی برای کاربر ندارن و صرفا جهت ترسوندن قربانی استفاده میشن.نکته مهم درباره این حملات در ایران، این هست که به عنوان یک سرویس ارائه میشن. یعنی هر کسی میتونه با پرداخت مبلغی به هکر هایی که این کار رو انجام میدن، این حمله رو علیه یک نفر انجام بده. ظاهرا درآمد این کار به اندازه ای بوده که یک یا چند گروه ایرانی، به صورت تمام وقت در حال مهندسی معکوس API های ارسال SMS سایت ها و سرویس های ایرانی هستن برای بکارگیری در این حملات. به دلیل حجم بالای پیامک های ارسالی، سایت ها و سرویس های کوچیک قربانی این حملات، دچار زیان مالی میشن.

برای مقابله با این حمله، کاری از کاربر بر نمیاد اما سایت ها و سرویس ها باید تا حد امکان Rate limit روی API های مربوطه اعمال کنن تا سطح خسارت رو پایین نگه دارن (البته که اگر بخوان، روش هایی برای به صفر رسوندنش هم هست). نکته قابل تامل اینکه در دو مورد، دیدم که سرور مهاجم در داخل ایران هست اما ارائه دهندگان سرور علاقه ای به پیگیری و جلوگیری از این حملات ندارن.

راز اسکن های اینترنتی از مبدا ایران: آلودگی وسیع به خانواده Mirai

از دقایق اولیه راه اندازی هانی پات، متوجه ترافیک زیادی از مبدا ایران شدیم. آنالیز بیشتر نشون داد که از مبدا یک ISP ایرانی (AS50558) اسکن های بسیار زیادی به پورت های SMB و TELNET در حال انجام هست. این اسکن ها در اینترنت بسیار عادی هستن، در واقع شما به محض اینکه در اینترنت آنلاین بشید، از سراسر دنیا درخواست هایی به سمت شما میاد. هدف بخشی از این درخواست ها، اسکن کل اینترنت به دلایل پژوهشی و امنیتی هست، اما در بیشتر مواقع اینطور نیست. بیشتر اسکن های اینترنتی توسط هکر ها و سیستم های آلوده انجام میشن و هدفشون هم پیدا کردن سیستم های آسیب پذیر یا با پسورد های ضعیف هست. در واقع این یک مسابقه بین هکر ها هست که زودتر سیستم های آسیب پذیر رو پیدا و آلوده کنن.

در این مورد خاص، remark این ISP ما رو مشکوک به اسکن های پژوهشی و امنیتی کرد:

تصویر whois مربوط به ISP

اما حجم اسکن ها، پورت های اسکن شده و دستورات اجرا شده، سناریوی دیگه ای رو مطرح کرد. در مواردی، دستوراتی اجرا شده بود برای دانلود و اجرای یک فایل [11] که مشخص شد بدافزار Hajime هست [12]. این بدافزار که شباهت هایی با خانواده Mirai داره [13]، در میان گسترش شدید بدافزار جنجالی Mirai در حدود سال 2017 فعال شد و شروع به هک دستگاه های IoT آسیب پذیر در اینترنت کرد، و البته به جای سوءاستفاده، اون هارو در برابر بقیه حملات مشابه امن کرد!

این بدافزار که هنوز هم اسرار آمیز هست، در سال 2017 حدود 300,000 دستگاه رو آلوده کرد که حدود 20 درصد این آلودگی در ایران بود [14]. با وجود اینکه Hajime تا حدودی دستگاه آسیب پذیر رو در برابر حملات مشابه امن میکنه، اما خودش روی دستگاه باقی میمونه به آلوده کردن دستگاه های آسیب پذیر دیگه ادامه میده. تا به امروز عملیات مخربی از این بدافزار دیده نشده اما شبکه فعال و پیچیدگی اون، هنوز هم یک تهدید هست (مطالعه این بدافزار، خصوصا مکانیزم ارتباطیش رو به علاقه مندان توصیه میکنم).

با وجود دیدن نشانه های Hajime از حملات این شبکه ایرانی، برخی موارد مثل بعضی اسکن های خاص با رفتار این بدافزار تناقض داشت. این مورد هم ساعاتی بعد حل شد، در شبکه ای که Hajime به این شدت حضور داره احتمالا Mirai و دوستانش هم هستن. به فاصله چند ساعت، ما تلاش هایی برای دانلود و اجرای بدافزار های خانواده Mirai و Bashlite از این شبکه دیدیم [15][16].

گستردگی آلودگی در این شبکه برای ما بسیار جالب بود، اگرچه کمی بعد تر حملات بسیار مشابهی از شبکه های ایرانی دیگه (با شدت کمتر) مشاهده شد.

آلودگی به بدافزار های IoT در ایران: مودم ها و دوربین های ناامن

مشاهده این سطح از آلودگی به بدافزار های IoT در ایران چیزی نبود که خیلی انتظارش رو داشته باشیم. حملات از مبدا مخابرات، احتمال آلودگی مودم ها و دوربین های مدار بسته رو مطرح کرد. با بررسی یکی از آیپی های مبدا این حملات که مشکوک به آلودگی به بدافزاری از خانواده Mirai بود، با صفحه لاگین به یک دوربین آنلاین آسیب پذیر مواجه شدیم:

اطلاعات یکی از آیپی ها مبدا حمله

صفحه لاگین دوربین بر روی همان آیپی

با توجه به کوچیک بودن زیرساخت ما، بررسی منابع Threat intelligence تصویر بهتری از سطح آلودگی رو نمایان کرد:

حملات از مبدا ایران به شبکه اینترنت

بدافزار هایی مثل خانواده Mirai با Brute force دستگاه هایی با پسورد ضعیف و اکسپلویت دستگاه های آسیب پذیر، اون ها رو تبدیل به بات هایی برای گسترش آلودگی و حملات DDoS میکنن. یکی از نکات جالبی که دیده شد، اسکن های نسبتا وسیع روی پورت 7547 از مبدا آلودگی های ایران بود که میتونه تلاش بدافزار های خانواده Mirai برای اکسپلویت TR-069 روی مودم های قدیمی باشه [17].

علاوه بر ایران، آلودگی های مشابهی با گستردگی قابل توجه در کشور های دیگه خاورمیانه هم مشاهده شد. با توجه به مقیاس کوچیک زیرساخت ما، داشتن تخمین خوبی از سطح آلودگی چنین بدافزار هایی در ایران ممکن نبود، اما با در نظر گرفتن نسبت حملات ثبت شده به مقیاس ما، میشه گفت سطح آلودگی کم نیست.

حملات Brute force روی SSH و آلودگی سرور های ایرانی

چند نمونه از آلودگی به XorDDoS و اسکن SSH در ایران دیده شد [18] که دور از انتظار نبود. موردی که جالب بود، حملات Brute force روی SSH از مبدا آمریکا و چند کشور دیگه (شامل ایران) با یوزر و پسورد های ایرانی مثل ali و arman و mohammad بود. با توجه به نسبت بالای این موارد نسبت به باقی یوزر و پسورد ها، به نظر میرسه در مواردی هکر ها در حال استفاده از password list های کاستوم شده برای تارگت حمله هستن که نکته جالبی بود.

هک ماینر ها و سیستم ها برای ماینینگ

این مورد بسیار شناخته شده ای بود که تقریبا از مبدا ایران نمونه ای مشاهده نشد. در موارد بسیاری هکر ها با حمله روی SSH و TELNET و ADB تلاش برای نصب ماینر داشتن. در مواردی بررسی میکردن که آیا دستگاه هک شده ماینر هست یا نه.

مورد ADB اما از این جهت جالب بود که میزان حملات بیشتر از حد انتظار بود. در این حمله، هکر دنبال دستگاه های اندرویدی میگشت که ADB over Network فعال و exposed داشتن و بعد از کمی جمع آوری اطلاعات، یک برنامه ماینر رو روی دستگاه هک شده نصب و اجرا میکرد [19].

واناکرای؟

یکی از هانی پات های مورد استفاده ما، یک سیستم با SMB باز و آسیب پذیر رو شبیه سازی میکرد. در کمال تعجب به دفعات باج افزار معروف WannaCry مشاهده شد [20] و برای ما جالب بود که این ویروس هنوز زنده است.

واکنش نهاد های امنیت سایبری ایران به آلودگی های سایبری

بعد از دیدن حجم آلودگی به خانواده Mirai و نمونه های مشابه، برای من جالب شد که چه واکنشی از سمت نهاد های امنیت سایبری ایران انجام شده. اسم این بدافزار ها رو در سایت مرکز ماهر و چند جای دیگه جستجو کردم و به جز چند خبر ترجمه شده (مربوط به اوج آلودگی در سال 2017) چیزی پیدا نکردم. نه فقط الان، بلکه در زمانی که بیست درصد کل آلودگی Hajime در ایران بود هم، هیچ گزارشی درباره این آلودگی ها در ایران وجود نداره.

این مورد درباره کمپین گسترده بدافزار های بانکی که اشاره شد هم صدق میکنه، اینکه یک شرکت آمریکایی چنین کمپینی (که مختص ایران هست) رو پیدا و مستند کنه در حالی که تا قبل از اون هیچ گزارشی در داخل ازش وجود نداره، جالب هست.

توصیه به کاربران

ممکنه بپرسید تمام این ها به کنار، از من به عنوان یک کاربر عادی چه کاری بر میاد برای حفظ امنیت سایبری خودم؟

پاسخ خیلی خلاصه به این سوال این هست که در دنیای امنیت سایبری، دشمن شما به عنوان یک کاربر عادی سه چیز هست:

- نرم افزار و سخت افزار قدیمی و به روز نشده

پسورد های ضعیف

بی احتیاطی در استفاده از اینترنت (نصب نرم افزار از منابع ناشناس، کلیک کردن روی لینک های ناشناس، لاگین کردن در هر سایتی و…)

سخن پایانی

این پروژه کوچیک برای ما بسیار لذت بخش بود. طبیعیه که این ها تمام تهدیدات جاری در ایران نیستن (در واقع تمام مواردی که ما پیدا کردیم هم نیستن، بیش از هشتاد گیگابایت داده خام ثبت و آنالیز شد و فقط نکات جالبی که به چشم ما اومد در این مطلب ذکر شد)، شاید حتی جزو مهم ترین ها هم نباشن. اما برای شخص من به عنوان یک پروژه آخر هفته ای، بسیار آموزنده و جالب بود، مثلا یاد گرفتم تغییر و مخدوش کردن Fingerprint یک هانی پات، بهبود قابل توجهی در نتایج به همراه داره. امیدوارم که از خوندن این پست لذت برده باشید!

[1] https://www.statista.com/statistics/325201/countries-share-of-malicious-attacks/

[2] https://vrgl.ir/r1lgK

[3] https://vrgl.ir/MrAQ0

[4] https://vrgl.ir/AmA4u

[5] https://radar.cloudflare.com/ir

[6] https://www.infostealers.com/article/mysterious-hacker-strikes-iran-with-major-cyberattacks-against-industry-leading-companies/

[7] https://fa.wikipedia.org/wiki/%D9%87%D8%A7%D9%86%DB%8C%E2%80%8C%D9%BE%D8%A7%D8%AA

[8] 7c14b7f423e9554f9157d1abb6a62708b6f9b99fa0ad657bd69816a6bf4732cd

[9] https://malpedia.caad.fkie.fraunhofer.de/details/win.redline_stealer

[10] https://www.zimperium.com/blog/unveiling-the-persisting-threat-iranian-mobile-banking-malware-campaign-extends-its-reach/

[11] a04ac6d98ad989312783d4fe3456c53730b212c79a426fb215708b6c6daa3de3

[12] https://en.wikipedia.org/wiki/Hajime_(malware)

[13] https://en.wikipedia.org/wiki/Mirai_(malware)

[14] https://www.kaspersky.com/about/press-releases/2017_300000-obeying-devices-hajime-is-conquering-the-internet-of-things-world

[15] 7e8e33efdc8bab0d130eaf05b6dd7330c795cdaae468c11d8da807cd37a5a828

[16] a108ff340f5256cc17c1e8345aacc3cf6c91987a1884957ea75df6d23281480b

[17] https://www.qacafe.com/resources/home-router-attack-tr-069-vulnerability/

[18] ea40ecec0b30982fbb1662e67f97f0e9d6f43d2d587f2f588525fae683abea73

[19] 76ae6d577ba96b1c3a1de8b21c32a9faf6040f7e78d98269e0469d896c29dc64

[20] 64bb708b31b4b043018457c1098465ea83da7d6408c7029b2f68c333fc25891c

گزارشگر : تحریریه پروژه ایران

# تگ ها